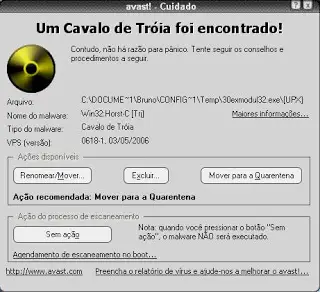

Um cavalo de Troia consiste em malware que ganha acesso ao sistema operacional quando se apresenta para executar função que se iniciou por conta dos desejos dos internautas que caem na carga maliciosa com capacidade de acessar sem permissão o computador do alvo. Tendem a ser invisíveis para usuários médios.

Trojans não tentam entrar em arquivos como faz o vírus de computador. Cavalos de Troia roubam informações ou prejudicar os sistemas. Surgem via downloads, o ato de instalar jogos online ou se aplicar internet com o fim de alcançar computadores alvos ou aleatórios.

Por Que o Nome Cavalo De Troia?

O termo “Cavalo de Troia” deriva da história na mitologia grega porque o fenômeno emprega forma de “engenharia social” ao se apresentar como inofensivos e amizade a fim de persuadir as vítimas a instalar nos computadores e caírem na armadilha.

Cavalo de Troia fornece ao hacker o acesso remoto ao computador alvo. Ou seja, com outra máquina os invasores podem fazer ações nos sistemas de outros usuários que usam a internet. Operações usadas pelo infrator incluem:

- Falhas o computador;

- Roubo de dinheiro eletrônico roubo;

- Incapacitante de tráfego na internet;

- O roubo de dados (por exemplo, a recuperação de senhas ou informações de cartão de crédito);

- Instalação de software;

- Download ou upload de arquivos no computador do usuário;

- Modificação ou exclusão de arquivos;

- Observação à tela do usuário e visualizar o usuário do webcam;

- Controlar o sistema de computador de forma remota.

Cavalo De Troia Trojan: Perigo Online

Cavalos de Troia exigem a interação com um hacker. Especialistas individuais examinam computadores em rede ao usar um scanner na esperança de encontrar o problema que pode usar ou não o controle do computador de destino.

Com o passar do ano a tecnologia do cavalo de Troia se aproveita da falha de segurança nas versões antigas do Internet Explorer e Google Chrome para usar o computador host. Hackers são capazes de exibir sites da internet, enquanto cookies de rastreamento, história de internet, e qualquer registro IP ficam com o trabalho inalterado no computador.

A primeira geração de Cavalos de Troia tende a deixar os rastros no histórico do computador host. As novas gerações tendem a “cobrir” as músicas de forma eficiente. Várias versões foram de trojans foram espalhadas na Europa, EUA e países asiáticos.

Devido à popularidade entre hackers e aos serviços de publicidade que permite aos autores violar a privacidade dos usuários, cavalos de Troia se tornaram comum. De acordo com pesquisa realizada pela BITDEFENDER, de janeiro a junho de 2009, “o tipo trojan aumentou em 83 por cento em níveis globais no mundo”.

O principal objetivo está em fazer com que o sistema host fique aberto para hackers acessarem através da internet. BITDEFENDER também afirma que quase 20% dos computadores são membros de uma “botnet” que em geral consiste em efeito da infecção Trojan.

Significado De Cavalo De Troia?

Ataques trojans representam ameaças sérias à segurança do computador. De acordo com a lenda os gregos venceram a Guerra de Troia ao esconder as tropas em um enorme cavalo de madeira, oco, depois que a peça entrou na cidade fortificada de Troia como símbolo de paz.

No mundo da informática o Cavalo de Troia é definido como programa que quebra a segurança, malicioso, disfarçado como algo benigno. Por exemplo, internauta baixa o que parece ser um arquivo de filme ou música, mas quando clica no arquivo desencadeia o programa perigoso, que apaga o disco rígido, envia números de cartão de crédito e senhas para estranhos, entre outros problemas.

Trojans são programas executáveis, o que significa que quando abrir o arquivo irá executar alguma ação. Um cavalo de Troia é assim chamado porque tem que enganar de alguma forma para se executado, em primeiro lugar.

Trojans podem ser distribuídos sob a forma de qualquer coisa as pessoas acham desejável, tal como um jogo grátis, cinema, música, entre outros. Vítimas iniciam o download do trojan a partir de um arquivo WWW ou FTP, ou apenas ao abrir o anexo de e-mail, por exemplo. Trojans costumam trazer danos em silêncio. O primeiro sinal de problemas acontece por vezes quando os donos de computadores acham que estão recebendo ataques, quando na verdade apenas tenta infectar!

Como Faço Para Evitar Ser Infectado No Futuro?

Você deve estar certo da origem e do conteúdo de cada arquivo que baixar! Em outras palavras se faz necessário ter certeza de que confia, não apenas na pessoa que oferta o arquivo como também no servidor.

Conheça a Fonte Antes De Baixar Os Arquivos No Computador

Fazer perguntas. Mesmo quando se confia na fonte é fácil para um trojan representar um usuário quando se tem o controle do computador. Faça perguntas para determinar os riscos antes de baixar.

Espere o arquivo. Se não está em espera uma transferência de arquivo ou anexo, então não baixe até verificar com o remetente de maneira pessoal.

Será que tudo faz sentido? Se parece suspeito, de modo provável deve ser um risco de verdade. Tipos de arquivos, nomes de arquivos e descrições devem concordar entre si. Sua querida tia não iria colocar fotos da família em planilha do Excel, certo?

Mesmo quando tudo está em ordem, verifique o conteúdo com scanners de vírus.

Lembre-se: É melhor perguntar do que baixar de forma cega e se arrepender depois.

Nunca baixe de locais em que não há 100% de certeza. Em outras palavras, como diz o velho ditado, não aceite doces de estranhos. Se fizer um monte de download de arquivos, por vezes acontece apenas uma questão de tempo antes de ser vítima do trojan.

Mesmo que o arquivo vem de um amigo, se faz preciso ter certeza de que é verdadeiro antes de abrir porque trojans tentam se espalhar para amigos em lista de endereços de e-mail ou no canal de IRC. De forma rara existe razão para o colega enviar um arquivo que não foi solicitado.

Artigo Escrito por Renato Duarte Plantier