Phising

Phishing, quer dizer pesca, em computação, sendo uma forma de fraude eletrônica, com a finalidade de conseguir dados pessoais de vários tipos como, dados financeiros (números de cartão de crédito), senhas e entre outras dados pessoais.

Phishing é um termo relativamente novo, foi criado por crackers que praticavam roubo de contas da América Online, por volta do ano de 1996, onde eles fraudavam as senhas dos usuários. No dias 28 de janeiro de 1996, ocorreu a sua primeira menção pública, no grupo blackhat alt.2600, feita pelo usuário mk 590, que declarou o seguinte: “O que aconteceu é que antigamente, podia-se fazer uma conta falsa na AOL, uma vez que se tivesse um gerador de cartões de crédito. Porém, a AOL foi esperta! Agora, após digitar-se os dados do cartão, é feita uma verificação com o respectivo banco. Alguém mais conhece outra maneira de adquirir uma conta que não seja através de Phishing?”.

Foi em 1997 que o termo Phishing foi citado na mídia, quando eles também já eram usados como moeda no mundo hacker, e era fácil a troca de 10 phishs da AOL por uma parte de um malicioso software. Antigamente, o Phishing, como já falamos, era usado para roubar contas de usuários da América Online, hoje já existe aplicações muito mais obscuras e maiores, o roubo de dinheiro de contas bancárias, é um grande exemplo.

Como Ocorre o Phishing?

Consiste em uma tentativa “roubo”, onde o fraudador passará por uma empresa ou pessoa confiável, a qual fica enviando uma comunicação eletrônica oficial. Isso acontece de diversos jeitos, principalmente por mensagem instantânea, e-mail, sms, e outros. Como o próprio nome já diz, Phishing (PESCA), trata-se de um tentativa de “capturar”, “pescar”, informações pessoais de usuários inexperientes ou desavisados.

Tipos Mais Comuns De Phishing Scam

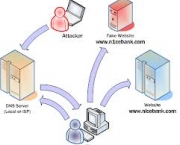

Ataque Ao Servidor DNS

Esse está baseado na técnica “DNS cache poisoning”, ou seja, envenenamento de cache DNS, procedimento que consiste em corromper DNS em uma determinada rede de computadores, fazendo com o localizador uniforme de endereço ou recurso www, conhecido como URL, passe a apontar para um outro servidor, diferente do de costume, ou melhor, do original.

Por exemplo, quando você digitar a URL, ou seja, o endereço de um site, como de um banco, por exemplo, o servidor DNS irá converter este endereço em um número IP, o qual será correspondente ao do servidor do banco. Caso o servidor DNS estiver vulnerável ao ataque de Pharming, ocorrerá que o endereço irá apontar para uma falsa página hospedada em um outro servidor, com um outro endereço de IP, o qual estará sob controle de um golpista.

URLs Falsas

Um outro jeito de realizar uma fraude é a criação de URLs extensas, as quais irão dificultar a identificação para o usuário. Como por exemplo:

“secure.nomedoseubanco.com.br/internetbanking/eud=651656JFYDHJJUHGRedirectto:maisalgumacoisa.dominiofalso.com” Sendo assim o usuário irá olhar o inicio do endereço, da URL, e acreditará que realmente está no site seguro do seu banco, sendo que na verdade, ele está acessando um website de domínio falso.com.

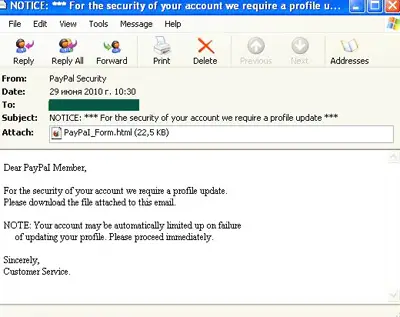

Formulários HTML Falsos Em E-mails

A utilização de formulários em e-mails com formatação HTML, é uma técnica menos frequente. Um usuário incauto pode incluir diretamente em seu e-mail, informações requeridas pelo atacante, e sendo assim, ele não precisa se preocupar com a clonagem da interface do banco. Com o aumento da possibilidade de realizar as mais variadas tarefas no conforto do lar, crescem as buscas por essas informações sensíveis. Com isso pode trazer uma ilusória sensação de segurança, a uma grande massa de internautas.

Os indivíduos maliciosos, aproveitam da desatenção de certos usuários, e acabam desenvolvendo e colocando em prática métodos, cada vez mais sofisticados, com a finalidade de cometer ações ilícitas. Contudo, alguns desses métodos, se destacam por seu rendimento e sua eficácia, e dentre esses, o que certamente podemos citar é o ataque de Phishing Scam.

Tipos De Mensagens Eletrônicas Usadas

Um individuo envia um falso e-mail, forjando a identidade de entidades populares, as quais são consideradas confiáveis, como por exemplo, bancos, sites de entretenimento, lojas, empresas de cartão de crédito, órgãos governamentais e outros. As mensagens, geralmente, são enviadas para vários endereços de e-mail, os quais foram coletados previamente na Internet. Normalmente, a entrega dos e-mails, é realizadas pelos computadores, os quais estão sob o controle das próprias pessoas mal intencionadas e incluem principalmente computadores com conexão de banda larga, que está ou pode ser infectados com vírus cavalo de tróia e servidores de e-mail mal configurados, desenvolvidos propositadamente para permitir o envio de e-mail em massa.

Spear Phishing

Spear Phishing quer dizer, um ataque de Phishing altamente localizado. Esse ataque exige uma etapa toda de pesquisa minuciosa por parte de quem vai atacar, além também de bastante paciência. Em relação com o nome Phishing, pode ser entendida a sua denominação como à “pesca com arpão”. Nesse ataque, o atacante estabelece o seu alvo, podendo ser, uma empresa ou o seu departamento, ou instituições governamentais , universidades, dentre outras. Em seguida, começa a etapa onde o phisher sonda informações básicas de vários funcionários. E aí que é explorada uma falha humana grande, “a incapacidade de avaliar corretamente a sensibilidade de uma informação”. Essa informação sozinha, pode não significar muito, porém em conjunto, se for usada de modo inteligente pelo atacante, pode acabar gerando um suficiente conhecimento para que seja assimilada a identidade de alguém com um poder maior dentro da tal empresa.

Fraude 419

Esse tipo de phishing, foi criando em meados de 1980, por estudantes universitários, para manipular indivíduos que tinham interesses no petróleo nigeriano quando a economia petrolífera da Nigéria estava em um momento de crise. Inicialmente, eram distribuídos por fax ou cartas, porém com a popularização do e-mail, ele passou a ser o meio usado.

IPhishing

É a exploração vulnerável consequente do avanço muito rápido da tecnologia, o que deixa os aspectos de segurança em segundo plano.

Vishing Scam

Esses ocorrem geralmente, através de mensagens de textos (SMS), mensagens de voz ou e-mails, e o procedimento e semelhante ao do Phishing Scam.

- Por Mensageiros Instantâneos

- Sites de Relacionamento

Tipos De Furtos Existentes

- Furto de Identidade

- Furto de Informações Bancarias

Dicas Para Se Proteger

- Tome cuidado ao ler e-mail. Verifique o remetente do e-mail; não execute e nem baixe arquivos não solicitados.

- Tópicos de segurança na Internet. Verifique se há antivírus atualizado em seu computador; certifique-se que o se Windows esteja atualizado; verifique se há um firewall habilitado.